Redes sob ameaça: mudanças entre as edições

| (31 revisões intermediárias pelo mesmo usuário não estão sendo mostradas) | |||

| Linha 9: | Linha 9: | ||

Porém deve se levar em consideração que esses ataques não vieram com a internet e que já existiam a muito tempo atrás, desde o início dos computadores pessoais, e que estes são desde sempre propensos a ataques que eram causados apenas para piorar o funcionamento do PC ou por mera diversão. | Porém deve se levar em consideração que esses ataques não vieram com a internet e que já existiam a muito tempo atrás, desde o início dos computadores pessoais, e que estes são desde sempre propensos a ataques que eram causados apenas para piorar o funcionamento do PC ou por mera diversão. | ||

= Quais os principais perigos e ataques que uma rede pode sofrer? = | = Quais os principais perigos e ataques que uma rede pode sofrer? = | ||

'<ref>http://www2.ic.uff.br/~otton/graduacao/informaticaI/Ataques.pdf</ref> | |||

<center>[[Arquivo:variosTipos.jpg | 550px]] </center> | |||

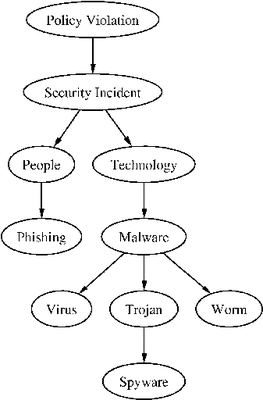

= Malware = | = Malware = | ||

São todos os códigos ou programas feitos com o propósito de causar algum dano ao usuário ou a computador deste. | São todos os códigos ou programas feitos com o propósito de causar algum dano ao usuário ou a computador deste. | ||

<center>[[Arquivo:Esquema.png | 300px]] </center> | |||

==Vírus == | ==Vírus == | ||

Os vírus são os maiores | Os vírus são os maiores e mais frequentes problemas que o usuário tem que enfrentar. Seu nome vem da semelhança dos programas com os vírus biológicos, pois eles se instalam em programas e e o usa como hospedeiro para se multiplicar para outras regiões. Os vírus podem causar danos ao Sistema Operacional, ao funcionamento do computador, podem destruir e roubar arquivos do computados, causando enorme dano ao usuário. Entre os diversos tipos de vírus se tem: | ||

<ol> | <ol> | ||

<li>Tipos de Vírus:</li> | <li>'''Tipos de Vírus:'''</li> | ||

*Vírus de Macro: | *'''Vírus de Macro''': São vírus em linguagem de macros que funcionam dentro de programas em que estão ligados, ele infecta o computador do usuário quando este abre um arquivo de Power Point por exemplo, e que são ativados automaticamente quando entram no sistema, gravando arquivos em cima de comandos originais. | ||

*Vírus de Boot: | *'''Vírus de Boot''': É o tipo de vírus mais comum. Para infectar uma máquina com ele, basta colocar um pen drive, ou disquete, já obsoleto, infectado no drive. | ||

*Vírus de Arquivo: | *'''Vírus de Arquivo''': São os vírus que ficam 'guardados' em arquivos executáveis, que geralmente são de extensão EXE ou COM. Esse tipo de vírus altera o arquivo original e o leva até a memória RAM antes do arquivo original e correto. A partir do momento que ele chega à memória, acaba contaminando todos os outros arquivos executáveis. | ||

*Vírus de Programas: | *'''Vírus de Programas''':Assim como os vírus de arquivos, infectam arquivos executáveis e podem impedir o usuário até de ligar a máquina; | ||

</ol> | </ol> | ||

==Worms ou Vermes | ==Worms ou Vermes== | ||

Os "Worms" são como os vírus, tendo uma diferença crucial: a forma de propagação. Pois diferente dos vírus, os chamados vermes não precisam de um hospedeiro para se espalhar, ele faz isso pela chamada auto-replicação, ou seja, ele tira cópias de si mesmo e infectando computadores. | |||

==Cavalo-de-Tróia== | ==Cavalo-de-Tróia== | ||

O chamado Trojan Horse ou Trojan é um programa que é passado através de arquivos anexos a e-mails, mensagens instantâneas, dowloads, CD's ou disquetes. O programa é quase sempre uma animação ou imagens pornográficas que infectam o computador durante sua exibição. | |||

São famosos por sua facilidade de uso, possibilitando que qualquer pessoas possa manuseá-lo.Sua função é abrir o computador para o ataque de um eventual invasor, passando | |||

para este o controle da máquina infectada. | |||

<center>[[Arquivo:Trojan.jpg | 300px]] </center> | |||

A partir do momento em que um cavado de tróia permite o acesso à uma máquina, ele passa a utilizar portas TCP e acaba alertando ao seu criador que aquele computador está 'disponível'. | |||

==Spyware== | ==Spyware== | ||

É um programa espião, que não visa dominar ou manipular o computador do usuário, esse programa apenas recolhe as informações sobre os hábitos do dono do computador e manda-os para entidades externas que normalmente são entidades comerciais que visam saber os hábitos e gostos da pessoa para poder vender seus produtos a elas. Alguns spyware pegam informações confidenciais, como senhas de bancos, com más intenções. Porém em sua maioria são implementados por empresas, que tentam tornar esse programa o mais invisível possível. Ele é obtido por meio de e-mails, downloads em sites, mensagens instantâneas e conexões de compartilhamento de arquivos. | |||

Costumava ser legalmente embutido em software e freeware, sendo removidos | |||

quando era feito a compra do software ou de uma versão mais completa e paga. | |||

==Phishing== | ==Phishing== | ||

Um tipo de golpe on-line de falsificação. Seus criadores são ladrões especializados | |||

em tecnologia que, geralmente, usam falsas páginas de inscrição para serviços comuns da | |||

Internet, como leilões, processadores de pagamentos ou serviços bancários, para tentar | |||

conduzir o receptor a revelar informações sigilosas e pessoais, como números de contas | |||

bancárias, cartões de crédito e senhas. | |||

Usam também spam, websites, mensagens instantâneas e de e-mail com pretextos | |||

falsos para fazer com que as supostas vítimas baixem e executem arquivos que permitem o | |||

roubo futuro de informações ou o acesso não autorizado ao sistema infectado. | |||

<center>[[Arquivo:phishing.jpg | 400px]] </center> | |||

==Spam== | ==Spam== | ||

Spams são os e-mails não solicitados pelo usuário, que são enviados para um grande número de pessoas e podem vir contaminados. | |||

Normalmente esses e-mails vêm com conteúdos referentes a propostas de emprego, mensagens de sorte, riqueza, ou histórias comoventes, o que o torna um dos golpes mais perigosos existentes na internet. | |||

<center>[[Arquivo:Spam.gif | 400px]] </center> | |||

==Ataques DoS== | ==Ataques DoS== | ||

Ataque DoS <ref>http://seguranca-da-informacao.info/mos/view/Amea%C3%A7as_%C3%A0_Seguran%C3%A7a_do_Computador/</ref> (Denial of service, ou, em português, Ataque de negação de serviço) é | |||

um tipo de ataque onde o atacante procura vulnerabilidades dos Sistemas Operacionais | |||

específicos. São tentativas de impedir usuários legítimos de utilizarem determinado serviço | |||

utilizando técnicas que podem sobrecarregar uma rede a tal ponto que seus usuários não | |||

consigam mais usá-la, ou derrubar uma conexão entre dois ou mais computadores. Ou seja, | |||

o atacante tenta fazer com que os serviços fiquem impossibilitados de serem acessados. | |||

É importante frisar que quando um computador/site sofre ataque DoS, ele não é | |||

invadido, mas sim, sobrecarregado, independente do sistema operacional utilizado. | |||

Uma das formas de ataque mais conhecidas é a SYN Flooding, no qual um | |||

computador tenta estabelecer conexão com um servidor através de um sinal conhecido como7 | |||

SYN (syncronize). Estabelecida a conexão o servidor envia ao computador solicitante um | |||

sinal chamado ACK (acknowledgement), o problema é que o servidor não consegue | |||

responder a todas as solicitações e então passa a recusar novos pedidos. | |||

==Ataques DDoS== | ==Ataques DDoS== | ||

Ataque DDoS (Distributed Deniel of Service) é um tipo de ataque DoS mais | |||

complexo, pois envolve a quebra da segurança de vários computadores conectados a | |||

Internet. É um tipo de ataque que, para que seja bem-sucedido, é necessário uma grande | |||

quantidade de computadores zumbis, podendo ser dezenas, centenas, ou até milhares de | |||

máquina controladas, para então atacar uma determinada vítima. A melhor forma de fazer | |||

isso é através de softwares maliciosos, como os vírus. | |||

Após ter acesso às máquinas, o atacante instala o software de DDoS nelas que | |||

permitira a ele controlar essas máquinas podendo, agora, atacar qualquer site. Esses ataques | |||

esgotam o bandwidth, capacidade de processamento dos roteadores ou recursos de rede, | |||

fazendo a vítima perder a conexão com a internet enquanto o ataque estiver ocorrendo. | |||

Esse tipo de ataque é um dos mais eficazes que existem e já prejudicou sites como os | |||

da CNN, Amazon, Yahoo, Microsoft e eBay | |||

==Impedindo e detectando ataques DoS== | |||

Apesar de não existir nenhum meio que consiga impedir totalmente um ataque DoS, é possível detectar a presença de ataques ou de computadores de uma rede que estão participando de um DDoS. Para isso, basta observar se está havendo mais tráfego do que o normal, se há pacotes TCP e UDP que não fazem parte da rede ou se há pacotes com tamanho acima do normal. Outra dica importante é utilizar softwares de IDS (Intrusion Detection System - Sistema de Identificação de Intrusos).<ref>http://cliente.estadovirtual.com.br/knowledgebase/69/Como-evitar-ataques-DDoS-em-meu-servidor.html</ref> | |||

=Como proteger a rede destas ameaças? = | =Como proteger a rede destas ameaças? = | ||

<ol> | |||

As tecnologias de segurança de rede protegem o sistema de computadores contra o vazamento, roubo e uso inapropriado de informações confidenciais, evitando o acesso de hackers e ataques de vírus presentes na Internet. Com uma rede segura é possível prevenir e monitorar qualquer tipo de acesso indevido. | |||

A segurança de rede é muito importante porque a sociedade está cada vez mais interligada pelas redes, e a segurança das mesmas é muito importante para que isso funcione. Hoje em dia, através da internet(a principal rede mundial) todo tipo de transação pode ser efetuada, e isso inclui muitas transações bancárias. A segurança de dados relacionados a essas operações é uma das principais. | |||

Para proteção básica de um computador é necessário ter: um firewall, um antivírus, um anti-spyware e um anti-spam. O usuário tem que ter os três últimos atualizados diariamente e os seus aplicativos e sistema operacional tem que estar na sua última versão (patches). | |||

*'''Firewall''': um firewall pode ajudar a proteger seu computador, impedindo o acesso de hackers ou software mal-intencionado.Este analisa o tráfego de rede para determinar quais operações de transmissão ou recepção de dados podem ser executadas. "Parede de fogo", a tradução literal do nome, já deixa claro que o firewall se enquadra em uma espécie de barreira de defesa. A sua missão, por assim dizer, consiste basicamente em bloquear tráfego de dados indesejado e liberar acessos bem-vindos. | |||

[[Arquivo:Firewall.jpg|200px|thumb|left]]<ref>http://www.infowester.com/firewall.php</ref> | |||

*'''Proteção contra vírus''': um software antivírus pode ajudar a proteger o computador contra vírus, worms e outras ameaças à segurança. | |||

*'''Proteção contra spyware e outros softwares mal-intencionados''': um software antispyware pode ajudá-lo a proteger seu computador contra spyware e outros possíveis softwares indesejados. | |||

*'''Windows Update''': o Windows pode seguir uma rotina de verificar e instalar automaticamente atualizações para o seu computador, corrigindo falhas, brechas e erros para segurança do seu computador.<ref>http://windows.microsoft.com/pt-br/windows/understanding-security-safe-computing#1TC=windows-7</ref> | |||

' | |||

== Principais cuidados == | |||

*'''Criptografia''': transforma a informação original que será transmitida em algo ilegível, que apenas o devido destinatário poderá entender. Isso minimiza a vulnerabilidade das informações transmitidas, impedindo a leitura dela por indivíduos não autorizados. | |||

*'''Autenticação e controle de acesso''': é o método mais básico para proteger os dados em uma rede IP, e pode ser suficiente quando não for necessário um alto nível de segurança, ou quando a rede de vídeo for separada da rede principal, sem que usuários não-autorizados tenham acesso físico à rede de vídeo. As senhas podem ser criptografadas ou não quando forem enviadas; as primeiras proporcionam a melhor segurança. | |||

*'''Anti-vírus e anti-spyware''': Instalar um bom anti-vírus e um anti-spyware, configurando-os para filtrar todos os programas executados em tempo real e executar uma varredura completa no sistema no minimo uma vez por semana. Instale somente um antivírus em seu PC, pois dois softwares de segurança juntos vão se conflitar, deixando brechas para grandes ataques.<ref>http://seumicroseguro.com/2014/09/19/como-se-proteger-de-ameacas-em-redes-sociais/</ref> | |||

*'''Arquivos desconhecidos''': Desconfiar e não abrir arquivos enviados sem ter certeza de sua procedência, evitando clicar em comunicados que anunciem que você ganhou alguma coisa ou abrir anexos de emails que você não estava esperando.Também desconfie de mensagens que aparentam ter sido enviadas por bancos, repartições públicas, lojas famosas e programas televisivos, assim como navegar e baixar informações de sites arriscados e desconhecidos. | |||

*'''Cuidar de suas informações''': Evite fazer compras e cadastrar seu cartão de crédito em sites sem pesquisar sobre sua credibilidade antes, assim como cadastrar seu e-mail. Sempre utilize um computador confiável para acessar sua conta e/ou dados sigilosos. | |||

*'''Vídeos em sites desconhecidos''': Sites que oferecem vídeos gratuitos podem aproveitar brechas para também espalhar malware. Isto é ainda mais comum nos que oferecem filmes que ainda passam no cinema. | |||

*'''Pop-ups''': Alguns pop-ups são usados para distribuir malware ou iniciar golpes de phishing. É recomendável configurar o navegador para bloqueá-los por padrão, tornando possível inspecionar qualquer janela que tentar se abrir, e evitar pausar a navegação por isso. | |||

*'''Redes de Wi-Fi públicas''': O acesso à Internet em redes públicas pode ser uma forma de acessar dados confidenciais – seja de trabalho ou bancos. Quando for acessar este tipo de informação é recomendável utilizar conexões privadas como a 3G, através do celular, com tráfego de dados fechado. Além disso, uma rede Wi-Fi aberta pode ser propositadamente disponibilizada por atacantes para atrair usuários, a fim de interceptar o tráfego (e coletar dados pessoais) ou desviar a navegação para sites falsos. | |||

*'''Instalação de softwares suspeitos''':A quantidade de plug-ins maliciosos tem crescido com o tempo. Muitos deles têm sido usados para roubar dados dos usuários e converter suas máquinas em fontes de ataques de negação de serviço. Antes da instalação, sempre pesquisar sobre o programa, pois pode ser um malware disfarçado de utilitário para PC.<ref>http://www.techtudo.com.br/noticias/noticia/2013/10/lista-da-12-dicas-para-se-proteger-de-novas-ameacas-de-virus-e-malwares.html</ref> | |||

</ol> | |||

=Referências = | |||

<references /> | |||

---- | |||

---- | |||

[[Categoria:Redes de Computadores]] | |||

Edição atual tal como às 11h04min de 28 de novembro de 2014

Redes sob ameaça

- Curso Técnico em Informática

- 2o ano

- Disciplina

- Redes de Computadores

- Equipe

- Michelli e Oriana

- Professor

- Evandro Cantú

Introdução

A internet é um meio que vem cada vez mais em expansão, sendo um dos ou até o principal meio de comunicação, diversão, entretenimento e até de operação bancarias e conferências de diversos assuntos de maior ou menor importância. Com essa expansão, benéfica para muitos, acabam surgindo vários problemas em relação a essa rapidez e quantidade massiva de informações transitando de diversos pontos geográficos diferentes para outros tantos outros, que são os roubos de informações que acabam resultando em grandes transtornos aos usuários. Esses problemas surgem devido a ataques de vírus, vermes, cavalo de troia etc, por meio de e-mails, fotos, links ou diversos outros componentes chamativos que levam o usuário a clicar e assim infectar seu computador, o deixando vulnerável para mais ataques ou a roubo de informações pessoais. Porém deve se levar em consideração que esses ataques não vieram com a internet e que já existiam a muito tempo atrás, desde o início dos computadores pessoais, e que estes são desde sempre propensos a ataques que eram causados apenas para piorar o funcionamento do PC ou por mera diversão.

Quais os principais perigos e ataques que uma rede pode sofrer?

'[1]

Malware

São todos os códigos ou programas feitos com o propósito de causar algum dano ao usuário ou a computador deste.

Vírus

Os vírus são os maiores e mais frequentes problemas que o usuário tem que enfrentar. Seu nome vem da semelhança dos programas com os vírus biológicos, pois eles se instalam em programas e e o usa como hospedeiro para se multiplicar para outras regiões. Os vírus podem causar danos ao Sistema Operacional, ao funcionamento do computador, podem destruir e roubar arquivos do computados, causando enorme dano ao usuário. Entre os diversos tipos de vírus se tem:

- Tipos de Vírus:

- Vírus de Macro: São vírus em linguagem de macros que funcionam dentro de programas em que estão ligados, ele infecta o computador do usuário quando este abre um arquivo de Power Point por exemplo, e que são ativados automaticamente quando entram no sistema, gravando arquivos em cima de comandos originais.

- Vírus de Boot: É o tipo de vírus mais comum. Para infectar uma máquina com ele, basta colocar um pen drive, ou disquete, já obsoleto, infectado no drive.

- Vírus de Arquivo: São os vírus que ficam 'guardados' em arquivos executáveis, que geralmente são de extensão EXE ou COM. Esse tipo de vírus altera o arquivo original e o leva até a memória RAM antes do arquivo original e correto. A partir do momento que ele chega à memória, acaba contaminando todos os outros arquivos executáveis.

- Vírus de Programas:Assim como os vírus de arquivos, infectam arquivos executáveis e podem impedir o usuário até de ligar a máquina;

Worms ou Vermes

Os "Worms" são como os vírus, tendo uma diferença crucial: a forma de propagação. Pois diferente dos vírus, os chamados vermes não precisam de um hospedeiro para se espalhar, ele faz isso pela chamada auto-replicação, ou seja, ele tira cópias de si mesmo e infectando computadores.

Cavalo-de-Tróia

O chamado Trojan Horse ou Trojan é um programa que é passado através de arquivos anexos a e-mails, mensagens instantâneas, dowloads, CD's ou disquetes. O programa é quase sempre uma animação ou imagens pornográficas que infectam o computador durante sua exibição. São famosos por sua facilidade de uso, possibilitando que qualquer pessoas possa manuseá-lo.Sua função é abrir o computador para o ataque de um eventual invasor, passando para este o controle da máquina infectada.

A partir do momento em que um cavado de tróia permite o acesso à uma máquina, ele passa a utilizar portas TCP e acaba alertando ao seu criador que aquele computador está 'disponível'.

Spyware

É um programa espião, que não visa dominar ou manipular o computador do usuário, esse programa apenas recolhe as informações sobre os hábitos do dono do computador e manda-os para entidades externas que normalmente são entidades comerciais que visam saber os hábitos e gostos da pessoa para poder vender seus produtos a elas. Alguns spyware pegam informações confidenciais, como senhas de bancos, com más intenções. Porém em sua maioria são implementados por empresas, que tentam tornar esse programa o mais invisível possível. Ele é obtido por meio de e-mails, downloads em sites, mensagens instantâneas e conexões de compartilhamento de arquivos. Costumava ser legalmente embutido em software e freeware, sendo removidos quando era feito a compra do software ou de uma versão mais completa e paga.

Phishing

Um tipo de golpe on-line de falsificação. Seus criadores são ladrões especializados em tecnologia que, geralmente, usam falsas páginas de inscrição para serviços comuns da Internet, como leilões, processadores de pagamentos ou serviços bancários, para tentar conduzir o receptor a revelar informações sigilosas e pessoais, como números de contas bancárias, cartões de crédito e senhas. Usam também spam, websites, mensagens instantâneas e de e-mail com pretextos falsos para fazer com que as supostas vítimas baixem e executem arquivos que permitem o roubo futuro de informações ou o acesso não autorizado ao sistema infectado.

Spam

Spams são os e-mails não solicitados pelo usuário, que são enviados para um grande número de pessoas e podem vir contaminados. Normalmente esses e-mails vêm com conteúdos referentes a propostas de emprego, mensagens de sorte, riqueza, ou histórias comoventes, o que o torna um dos golpes mais perigosos existentes na internet.

Ataques DoS

Ataque DoS [2] (Denial of service, ou, em português, Ataque de negação de serviço) é um tipo de ataque onde o atacante procura vulnerabilidades dos Sistemas Operacionais específicos. São tentativas de impedir usuários legítimos de utilizarem determinado serviço utilizando técnicas que podem sobrecarregar uma rede a tal ponto que seus usuários não consigam mais usá-la, ou derrubar uma conexão entre dois ou mais computadores. Ou seja, o atacante tenta fazer com que os serviços fiquem impossibilitados de serem acessados. É importante frisar que quando um computador/site sofre ataque DoS, ele não é invadido, mas sim, sobrecarregado, independente do sistema operacional utilizado. Uma das formas de ataque mais conhecidas é a SYN Flooding, no qual um computador tenta estabelecer conexão com um servidor através de um sinal conhecido como7 SYN (syncronize). Estabelecida a conexão o servidor envia ao computador solicitante um sinal chamado ACK (acknowledgement), o problema é que o servidor não consegue responder a todas as solicitações e então passa a recusar novos pedidos.

Ataques DDoS

Ataque DDoS (Distributed Deniel of Service) é um tipo de ataque DoS mais complexo, pois envolve a quebra da segurança de vários computadores conectados a Internet. É um tipo de ataque que, para que seja bem-sucedido, é necessário uma grande quantidade de computadores zumbis, podendo ser dezenas, centenas, ou até milhares de máquina controladas, para então atacar uma determinada vítima. A melhor forma de fazer isso é através de softwares maliciosos, como os vírus. Após ter acesso às máquinas, o atacante instala o software de DDoS nelas que permitira a ele controlar essas máquinas podendo, agora, atacar qualquer site. Esses ataques esgotam o bandwidth, capacidade de processamento dos roteadores ou recursos de rede, fazendo a vítima perder a conexão com a internet enquanto o ataque estiver ocorrendo. Esse tipo de ataque é um dos mais eficazes que existem e já prejudicou sites como os da CNN, Amazon, Yahoo, Microsoft e eBay

Impedindo e detectando ataques DoS

Apesar de não existir nenhum meio que consiga impedir totalmente um ataque DoS, é possível detectar a presença de ataques ou de computadores de uma rede que estão participando de um DDoS. Para isso, basta observar se está havendo mais tráfego do que o normal, se há pacotes TCP e UDP que não fazem parte da rede ou se há pacotes com tamanho acima do normal. Outra dica importante é utilizar softwares de IDS (Intrusion Detection System - Sistema de Identificação de Intrusos).[3]

Como proteger a rede destas ameaças?

-

As tecnologias de segurança de rede protegem o sistema de computadores contra o vazamento, roubo e uso inapropriado de informações confidenciais, evitando o acesso de hackers e ataques de vírus presentes na Internet. Com uma rede segura é possível prevenir e monitorar qualquer tipo de acesso indevido.

A segurança de rede é muito importante porque a sociedade está cada vez mais interligada pelas redes, e a segurança das mesmas é muito importante para que isso funcione. Hoje em dia, através da internet(a principal rede mundial) todo tipo de transação pode ser efetuada, e isso inclui muitas transações bancárias. A segurança de dados relacionados a essas operações é uma das principais.

Para proteção básica de um computador é necessário ter: um firewall, um antivírus, um anti-spyware e um anti-spam. O usuário tem que ter os três últimos atualizados diariamente e os seus aplicativos e sistema operacional tem que estar na sua última versão (patches).

- Firewall: um firewall pode ajudar a proteger seu computador, impedindo o acesso de hackers ou software mal-intencionado.Este analisa o tráfego de rede para determinar quais operações de transmissão ou recepção de dados podem ser executadas. "Parede de fogo", a tradução literal do nome, já deixa claro que o firewall se enquadra em uma espécie de barreira de defesa. A sua missão, por assim dizer, consiste basicamente em bloquear tráfego de dados indesejado e liberar acessos bem-vindos.

- Proteção contra vírus: um software antivírus pode ajudar a proteger o computador contra vírus, worms e outras ameaças à segurança.

- Proteção contra spyware e outros softwares mal-intencionados: um software antispyware pode ajudá-lo a proteger seu computador contra spyware e outros possíveis softwares indesejados.

- Windows Update: o Windows pode seguir uma rotina de verificar e instalar automaticamente atualizações para o seu computador, corrigindo falhas, brechas e erros para segurança do seu computador.[5]

- Criptografia: transforma a informação original que será transmitida em algo ilegível, que apenas o devido destinatário poderá entender. Isso minimiza a vulnerabilidade das informações transmitidas, impedindo a leitura dela por indivíduos não autorizados.

- Autenticação e controle de acesso: é o método mais básico para proteger os dados em uma rede IP, e pode ser suficiente quando não for necessário um alto nível de segurança, ou quando a rede de vídeo for separada da rede principal, sem que usuários não-autorizados tenham acesso físico à rede de vídeo. As senhas podem ser criptografadas ou não quando forem enviadas; as primeiras proporcionam a melhor segurança.

- Anti-vírus e anti-spyware: Instalar um bom anti-vírus e um anti-spyware, configurando-os para filtrar todos os programas executados em tempo real e executar uma varredura completa no sistema no minimo uma vez por semana. Instale somente um antivírus em seu PC, pois dois softwares de segurança juntos vão se conflitar, deixando brechas para grandes ataques.[6]

- Arquivos desconhecidos: Desconfiar e não abrir arquivos enviados sem ter certeza de sua procedência, evitando clicar em comunicados que anunciem que você ganhou alguma coisa ou abrir anexos de emails que você não estava esperando.Também desconfie de mensagens que aparentam ter sido enviadas por bancos, repartições públicas, lojas famosas e programas televisivos, assim como navegar e baixar informações de sites arriscados e desconhecidos.

- Cuidar de suas informações: Evite fazer compras e cadastrar seu cartão de crédito em sites sem pesquisar sobre sua credibilidade antes, assim como cadastrar seu e-mail. Sempre utilize um computador confiável para acessar sua conta e/ou dados sigilosos.

- Vídeos em sites desconhecidos: Sites que oferecem vídeos gratuitos podem aproveitar brechas para também espalhar malware. Isto é ainda mais comum nos que oferecem filmes que ainda passam no cinema.

- Pop-ups: Alguns pop-ups são usados para distribuir malware ou iniciar golpes de phishing. É recomendável configurar o navegador para bloqueá-los por padrão, tornando possível inspecionar qualquer janela que tentar se abrir, e evitar pausar a navegação por isso.

- Redes de Wi-Fi públicas: O acesso à Internet em redes públicas pode ser uma forma de acessar dados confidenciais – seja de trabalho ou bancos. Quando for acessar este tipo de informação é recomendável utilizar conexões privadas como a 3G, através do celular, com tráfego de dados fechado. Além disso, uma rede Wi-Fi aberta pode ser propositadamente disponibilizada por atacantes para atrair usuários, a fim de interceptar o tráfego (e coletar dados pessoais) ou desviar a navegação para sites falsos.

- Instalação de softwares suspeitos:A quantidade de plug-ins maliciosos tem crescido com o tempo. Muitos deles têm sido usados para roubar dados dos usuários e converter suas máquinas em fontes de ataques de negação de serviço. Antes da instalação, sempre pesquisar sobre o programa, pois pode ser um malware disfarçado de utilitário para PC.[7]

'

Principais cuidados

Referências

- ↑ http://www2.ic.uff.br/~otton/graduacao/informaticaI/Ataques.pdf

- ↑ http://seguranca-da-informacao.info/mos/view/Amea%C3%A7as_%C3%A0_Seguran%C3%A7a_do_Computador/

- ↑ http://cliente.estadovirtual.com.br/knowledgebase/69/Como-evitar-ataques-DDoS-em-meu-servidor.html

- ↑ http://www.infowester.com/firewall.php

- ↑ http://windows.microsoft.com/pt-br/windows/understanding-security-safe-computing#1TC=windows-7

- ↑ http://seumicroseguro.com/2014/09/19/como-se-proteger-de-ameacas-em-redes-sociais/

- ↑ http://www.techtudo.com.br/noticias/noticia/2013/10/lista-da-12-dicas-para-se-proteger-de-novas-ameacas-de-virus-e-malwares.html